Documentation de l'API Jeuxvideo.com

L'API de Jeuxvideo.com, utilisée à l'origine par les applications mobiles de jeuxvideo.com, permet de développer plus facilement des applications, sites Web, et autres scripts en rapport avec jeuxvideo.com.

L'API est hébergée sur le sous-domaine api, et est actuellement à sa quatrième version (v4). Les anciennes versions sont toujours exploitables avec les tokens qui leurs sont propres, mais certains endpoints retournent des erreurs HTTP 403, visiblement retournées directement par le serveur HTTP de JVC (HAProxy).

L'API actuelle est privée et ne peut être documentée que par rétro-ingéniérie.

Rétro-ingénierie de l'application mobile JVC

Pour connaître les endpoints de l'API, il faut décompiler l'application mobile JVC ou intercepter les requêtes qu'elle envoie.

Décompilation

Mise en place du processus de décompilation

Pour pouvoir décompiler l'application mobile, vous aurez besoin des outils suivants :

Il faut également le fichier .apk de l'application mobile, téléchargeable ici (privilégiez les versions supérieures à la 5.4.3, sans quoi vous devrez extraire le fichier .xapk et appliquer le processus de décompilation sur le fichier .apk principal).

Il vaut mieux renommer le fichier .apk obtenu pour éviter d'avoir à être embarrassé par de trops longs noms de fichiers. Ici, nous l'avons enregistré sous jeuxvideo.apk.

Suivez les étapes ci-dessous (en remplaçant jeuxvideo.apk par le nom du fichier .apk à votre disposition) :

- Dans un terminal ouvert au dossier de l'APK, exécutez la commande suivante :

$ apktool d jeuxvideo.apk jeuxvideo-decompiled

- Ouvrez JADX, activez l'option Show flatten packages (dans la barre d'outils), dans les préférences du logiciel veillez à avoir changé l'option Code comments level sur DEBUG.

- Importez les fichiers .dex de jeuxvideo-decompiled dans JADX.

JvApiService

Une fois le code Java disponible, on peut ouvrir la classe JvApiService (située dans com.jeuxvideo.api.web), qui contient tous les endpoints. L'application utilise le bibliothèque Retrofit 2.x pour gérer l'API, et la classe contient tous les endpoints formels de l'API.

Exemple de code dans l'interface JvApiService

@POST("contents/{contentID}/comments")

Call<UserComment> addComment(@Path("contentID") String str, @Body UserComment.Body body);

@POST("contents/{contentID}/comments/{commentID}/vote")

Call<UserComment> addCommentVote(@Path("contentID") String str, @Path("commentID") String str2, @Body UserComment.Vote vote);

ApiLogin

La classe com.jeuxvideo.utils.ApiLogin (nom de la classe donné arbitrairement car perdu lors de la compilation), permet de déduire la valeur du header Jvc-Authorization à envoyer dans les requêtes à l'API.

public static String f(String str, String str2, String str3, String str4, String str5) {

StringBuilder sb2 = new StringBuilder();

sb2.append("550c04bf5cb2b\n");

sb2.append(str);

sb2.append("\n");

sb2.append(str2);

sb2.append("\n");

sb2.append(str3);

sb2.append("\n");

sb2.append(str4);

sb2.append("\n");

if (str5 == null) {

str5 = "";

}

sb2.append(str5);

String b10 = j5.f.b("d84e9e5f191ea4ffc39c22d11c77dd6c", sb2.toString());

return "PartnerKey=550c04bf5cb2b, Signature=" + b10 + ", Timestamp=" + str;

}

JVApi et UserAgentInterceptor

JVApi (du package arbitrairement nommé p379s3 car nom perdu lors de la compilation) et UserAgentInterceptor (du package com.jeuxvideo.api.utils) permettent de déduire le user-agent et la valeur des headers contenant des informations sur la version et la plateforme.

JVApiManager

La classe JVApiManager (du package arbitrairement nommé p379s3 car nom perdu lors de la compilation) est celle qui envoie les requêtes à l'API. Elle permet de savoir quelles variables sont passées à la requête vers tel endpoint.

Le cas Jvc-Auth-Header

Jvc-Auth-Header est le header envoyé à l'endpoint nommé accounts/register. Cet endpoint est crucial en ce qu'il représente l'unique manière de créer un compte JVC sans le système reCaptcha.

Il est actuellement impossible que la requête soit validée par l'API sans ce header.

Il s'avère que Jvc-Auth-Header contient le token FCM, un token créé par la plateforme FireBase de Google et utilisé par l'application mobile pour accéder aux bases de données. Ce token est unique à chaque appareil et est créé à chaque installation de l'application mobile. En outre, il permet à l'API de savoir si l'application a déjà effectué une requête d'inscription dans les dernières 24 heures et, le cas échéant, de bloquer les requêtes d'inscription.

Il semble malheureusement impossible de générer de tels tokens « à la demande », en tout cas sans connaître les noms et clés des services FireBase dédiés à l'application.

Interception du trafic

Il est possible d'intercepter le trafic émis par l'application mobile lorsqu'elle est exécutée sur un appareil afin de connaître en détail les requêtes envoyées à l'API.

Cette méthode est indépendante de la précédente qui nécessitait de décompiler l'APK. Ici, vous aurez besoin du fichier APK original.

Mise en place du processus d'interception

Pour pouvoir intercepter le trafic de l'application mobile, vous aurez besoin des outils suivants :

Il faut également le fichier .apk de l'application mobile, téléchargeable ici.

Pour commencer, il vous faut créer un appareil virtuel avec Android Studio : suivez pour cela le tutoriel disponible à cette adresse. Pour que HTTP Toolkit puisse intercepter le trafic de l'application, il faut choisir un appareil ne disposant pas de Google Play. Nous vous conseillons de choisir le téléphone Pixel 6 Pro et l'image système Tiramisu (niveau d'API 33, Android 13.0). Une fois l'appareil virtuel créé, lancez-le.

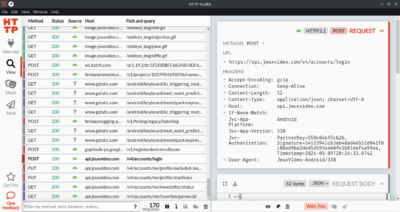

Une fois ceci fait, ouvrez le logiciel HTTP Toolkit puis dans le menu principal choisissez l'option Android Device via ADB qui devrait désormais être accessible. HTTP Toolkit va automatiquement installer tous les logiciels nécessaires sur l'appareil ; vous serez invités, sur l'appareil, à autoriser une connextion VPN à HTTP Toolkit : appuyez sur « OK ».

Ensuite, vous devrez utiliser ADB pour installer l'APK sur l'appareil virtuel. Premièrement, il vous faut ajouter ADB à la variable PATH de votre ordinateur ; consultez la section « How to use ADB from any directory on your PC or Mac » de cet article, qui contient les étapes à suivre sur Windows, MacOS et Linux.

Ouvrez un terminal de commande dans le dossier où se trouve l'APK et exécutez adb install jeuxvideo.apk (remplacez jeuxvideo.apk par le nom du fichier APK téléchargé). Une fois la commande exécutée, vous n'avez plus qu'à lancer l'application mobile et observer quelles requêtes sont envoyées dans le panel View de HTTP Toolkit.

Vous pouvez désormais voir quelles requêtes sont passées à l'API, ainsi que les headers et body associés. Par exemple lorsque l'on se connecte :

API v4

Préambule

L'API v4 utilise une sécurité, l'en-tête HTTP Jvc-Authorization , sa valeur dépend d'une clé fixe partner_key, d'une signature et de la date .

Le header de vos requêtes devra toujours être de la forme :

"Jvc-Authorization" : header, "User-Agent" : "JeuxVideo-Android/338", "Jvc-App-Platform" : "Android", "Jvc-App-Version" : 338, "Content-Type" : "application/json"

Où header est égal à une chaîne de caractères de la forme "PartnerKey=partner_key, Signature=signature, Timestamp=timestamp".

Voici un script python qui construit la valeur de Jvc-Authorization :

import hmac

import hashlib

import datetime

apiVersion = 4

partnerKey = '550c04bf5cb2b'

hmacSecret = 'd84e9e5f191ea4ffc39c22d11c77dd6c'

def createJvcAuthorizationHeader(method, path):

# Étape 1 : Calcul de la date et de l'heure actuelles au format ISO

date = datetime.datetime.utcnow().isoformat()

# Étape 2 : Construction de la chaîne signatureStr

signatureStr = f"{partnerKey}\n{date}\n{method}\napi.jeuxvideo.com\n/v{apiVersion}/{path}\n"

# Étape 3 et 4 : Calcul de la signature HMAC SHA-256

secret = bytes.fromhex(hmacSecret)

signature = hmac.new(secret, signatureStr.encode('utf-8'), hashlib.sha256).hexdigest()

# Étape 5 et 6 : Retour d'une chaîne formatée comme en-tête d'autorisation

return f"PartnerKey={partnerKey}, Signature={signature}, Timestamp={date}"

method = 'GET'

apiPath = 'api/endpoint'

authorizationHeader = createJvcAuthorizationHeader(method, apiPath)

print(authorizationHeader)

Authentifiation

Comme pour l'ancienne API, le cookie coniunctio est toujours le cookie de session utilisateur. Il doit être récupéré avec l'appel au point d'entrée accounts/login (voir tableau POST) puis il doit être envoyé dans une en-tête HTTP "Cookie" : "coniunctio={coniunctio}" pour chaque appel.

Comportement du sous-domaine

Il est intéressant de remarquer que l'API se comporte souvent en véritable sous-domaine, de manière similaire au site www.jeuxvideo.com de base : par exemple, si vous êtes sur un topic ou un forum, il vous suffit de remplacer dans l'URL « www » par « api » et vous vous trouverez sur une page aux informations identiques quoique présentées de manière différente. Ainsi, les URL seront de la forme https://api.jeuxvideo.com/forums/0-51-0-1-0-1-0-blabla-18-25-ans.htm.

L'API ne fonctionne donc pas que par endpoints.

Endpoints « formels »

Il s'agit des endpoints « documentés » dans le code de l'application mobile et qui se comportent différemment des services de l'API qui ne se contentent que de « copier » le contenu JVC (voir sous-section précédente).

URL de base: https://api.jeuxvideo.com/v4/

- URL: URL de l'endpoint

- PARAMS, HEADERS:

- params : variables entre accolades à remplacer dans l'URL, suivies de son type str ou int. Par exemple,

contents/{contentID}/commentsdoit être appelé comme suivantcontents/someID1234/comments. - header : header particulier à inclure dans l'en-tête de la requête. Si pas de spécification, l'en-tête ne contient que les headers de base spécifiés plus haut (User-Agent, Jvc-Authorization, etc.).

- params : variables entre accolades à remplacer dans l'URL, suivies de son type str ou int. Par exemple,

- QUERY: par exemple pour les deux query page, perPage int, l'URL devra être:

api.jeuxvideo.com/v4/contents/1234ID/comments?page=1&perPage=30 - BODY: Corps de la requête au format JSON

Le fichier JSON contenant les id des params et des query strings chronicles modes genres events machine categories (obtenu via la requête GET config) est disponible ici.

| NOM | URL | PARAMS, HEADERS | BODY |

|---|---|---|---|

| addComment | contents/{contentID}/comments | contentID str | "content": "commentaire" |

| addCommentVote | contents/{contentID}/comments/{commentID}/vote | contentID str

commentID str |

"type": 1 ou -1 |

| addReply | contents/{contentID}/comments/{commentID}/answers | contentID str

commentID str |

"content": "Super jeu !" |

| addReview | games/{id}/{machine}/reviews/users | id int

machine str |

"content": "Super jeu !", "mark": 4, "onProfile": true |

| login | accounts/login | "alias": "pseudo",

"password": "mot_de_passe" | |

| logout | accounts/logout | ||

| register | accounts/register | header : "Jvc-Auth-Token" : str

|

"email": "email", "alias": "pseudo", "password": "motdepasse", "optin": false |

| reinitPassword | accounts/reset | "alias": "pseudo",

"password": "nouveau",

"session": "",

"captcha": {

"imageKey": "",

"imageName": "",

"imageValues": [

"val1",

"val2" ]}

| |

| reportAccount | accounts/{accountId}/report | accountId str | "reason": 1,

"message": "Raison" |

| reportComment | contents/{contentID}/comments/{commentID}/report | contentID str

commentID str |

"reason": 1,

"message": "Raison",

"captcha": {

"session": "clé"

"clé_captcha": "Valeur"

"valeur_captcha": "Valeur"

}

|

| reportReview | games/{id}/{machine}/reviews/users/{reviewId}/report | id int

machine str reviewId int |

"reason": 1,

"message": "Raison",

"captcha": {

"session": "clé"

"clé_captcha": ""

"valeur_captcha": ""

}

|

| restoreComment | contents/{contentID}/comments/{commentID} | contentID str

commentID str |

"content" : "comment" |

| validateAccount | accounts/confirm | "id": 123, "hash": "hash", "alias": "pseudo", "password": "mdp" | |

| validateSignature | general/stores/android/validation | "signature": "signature", "signed_data": "signed_data" | |

| addFavoritesForums | accounts/me/favorites/forums | forums [50,51,52] // ID des forums

| |

| addFavoritesGames | accounts/me/favorites/games | games [{"id":"ID du jeu", "machine":"ID de la machine"}]

| |

| addFavoritesTopics | accounts/me/favorites/topics | topics [74229153, 74229154] // ID des topics

|

| NOM | URL | PARAMS, HEADERS | QUERY |

|---|---|---|---|

| config | general/config | ||

| getAccount | accounts/{accountId} | accountId str | |

| getAllFavorisGames | accounts/{accountId}/favorites/games/all | accountId str | |

| getArticle | contents/{id} | id int | |

| getArticleList | rétro-ingénierie à faire | page int

perPage int types str | |

| getCaptcha | captcha/start | nb int | |

| getChroniclesSummary | contents/chronicles | machines str | |

| getComment | contents/{contentID}/comments/{commentID} | contentID str

commentID str |

|

| getCommentAnswers | contents/{contentID}/comments/{commentID}/answers | contentID str

commentID str |

|

| getComments | contents/{contentID}/comments | contentID str | page int

perPage int |

| getContentBean | contents/{id} | id int | |

| getContentList | contents | categories str percent-encoding (voir annexe)

types int events str machines str page int perPage int | |

| getCurrentAccountReport | accounts/{accountId}/report | accountId str | |

| getCurrentCommentReport | contents/{contentID}/comments/{commentID}/report | contentID str

commentID str |

|

| getCurrentReviewReport | games/{id}/{machine}/reviews/users/{reviewId}/report | id int

machine str reviewId int |

|

| getFavorites | accounts/{accountId}/favorites | accountId str | |

| getFavoritesForum | accounts/{accountId}/favorites/forums | accountId str | page int

perPage int |

| getFavoritesGames | accounts/{accountId}/favorites/games | accountId str | |

| getFavoritesTopics | accounts/{accountId}/favorites/topics | accountId str | page int

perPage int |

| getFolder | contents/{id} | id int | |

| getGame | games/{id}/{machine} | id int

machine str |

|

| getGameDetails | games/{id}/{machine}/details | id int

machine str |

|

| getGameImages | games/{id}/{machine}/images | id int

machine str |

page int

perPage int |

| getGameList | games/{type} | type int | machines str

machine str genre str mode str page int perPage int |

| getGameNews | games/{id}/{machine}/news | id int | page int

perPage int |

| getGameReleaseList | games/releases | month str

year str machines str page int perPage int | |

| getGameReview | games/{id}/{machine}/reviews/users/{review} | id int

machine str review str |

|

| getGameReviews | games/{id}/any/reviews | id int | |

| getGameReviews | games/{id}/{machine}/reviews | id int

machine str |

|

| getGameSummary | contents/games | machines str | |

| getGameUserReviews | games/{id}/{machine}/reviews/users | id int

machine str |

page int

perPage int |

| getGameVideos | games/{id}/{machine}/videos | id int

machine str |

page int

perPage int |

| getGameWikis | games/{id}/{machine}/wikis | id int

machine str |

page int

perPage int |

| getHeadlineList | contents/trending | machines str

page int perPage int | |

| getHighTechSummary | contents/hightech | machines str | |

| getLightGame | games/{id}/{machine}/light | id int

machine str |

|

| getNews | contents/{id} | id int | |

| getNewsHighTech | contents/hightech | page int

perPage int | |

| getPageContents | accounts/{accountId}/page/contents | accountId str | page int

perPage int |

| getPageReviews | accounts/{accountId}/page/reviews | accountId str | page int

perPage int |

| getProfile | accounts/{accountId}/profile | accountId str | |

| getProfilePage | accounts/{accountId}/page | accountId str | |

| getRelatedNews | contents/{id}/news | id int | page int

perPage int |

| getRelatedVideos | contents/{id}/videos | id int | page int

perPage int |

| getRelatedWikis | contents/{id}/wikis | id int | page int

perPage int |

| getSpecificNews | rétro-ingénierie à faire | ||

| getStores | games/{id}/{machine}/stores | id int

machine str |

|

| getTechList | contents/hightech | page int

perPage int | |

| getTopWikis | contents/wikis | ||

| getTopsComments | contents/{contentID}/comments/tops | contentID str | |

| getVideo | videos/{id} | id int | |

| getVideoList | rétro-ingénierie à faire | categories str

chronicles str machines str types str page int perPage int | |

| getVideosSummary | contents/videos | machines str | |

| search | rétro-ingénierie à faire | q str | |

| searchArticles | search/articles | q str

page int perPage int | |

| searchAutocomplete | search/games/autocomplete | q str | |

| searchGames | search/games | q str

page int perPage int | |

| searchNews | search/news | q str

page int perPage int | |

| searchVideos | search/videos | q str

page int perPage int | |

| searchWikis | search/wikis | q str

page int perPage int | |

| sponso | general/nativeads |

| NOM | URL | PARAMS, HEADERS | BODY |

|---|---|---|---|

| saveDescription | accounts/me/profile/description | "description": "Ma description" | |

| saveExcludedMachines | accounts/me/profile/excluded-machines | "machines" : [1, 2, 3, 4] // id des machines | |

| saveMachines | accounts/me/profile/machines | "machines" : [1, 2, 3, 4] // id des machines | |

| updateComment | contents/{contentID}/comments/{commentID} | contentID str

commentID str |

"content": "Super jeu !" |

| uploadAvatar | accounts/me/avatar | header : "Content-Type": "application/octet-stream"

|

objet bytes (conversion du fichier image en octets, pas de clé associée)

|

| uploadCover | accounts/me/cover | header : "Content-Type": "application/octet-stream"

|

objet bytes (conversion du fichier image en octets, pas de clé associée)

|

| NOM | URL | PARAMS, HEADERS | BODY |

|---|---|---|---|

| deleteComment | contents/{contentID}/comments/{commentID} | contentID str

commentID str |

|

| deleteCommentVote | contents/{contentID}/comments/{commentID}/vote | contentID str

commentID str |

|

| deleteFavorisForum | accounts/me/favorites/forums | forums [50,51,52] // ID des forums

| |

| deleteFavorisGames | accounts/me/favorites/games | games [{"id":"ID du jeu", "machine":"ID de la machine"}]

| |

| deleteFavorisTopics | accounts/me/favorites/topics | topics [74229153, 74229154] // ID des topics

|

Ressources

- APK décompilable avec jadx : https://mega.nz/file/wZlUQBQZ#cezg4WRhOBJY4KUXKBRzWSFiPZW9IDx1DROapR_lK2Y

- Classe PHP exploitant l'API : https://pastebin.com/LWNDQDKy (Cette classe est incomplète et sera possiblement rendue obsolète dans le temps).

Ancienne API (dépréciée)

Identification

L'API utilise le nom de domaine ws.jeuxvideo.com. Pour y accéder, il faut utiliser un des identifiants ci-dessous (authentification HTTP basique).

Tous ces identifiants fonctionnement actuellement, et je n'ai pas repéré de page semblant afficher un comportement différent selon.

| Utilisateur | Mot de passe | |

|---|---|---|

| Android 1.0 | appandr | e32!cdf |

| Android 2.0.3 | app_and_gnw | FC?4554? |

| Android 2.5 | app_and_ms | D9!mVR4c |

| Android MP | app_ag_jvmp | LXnb45=d# |

| Android Tab | nex12sz | GT4!V2cT |

| iPhone | app_ios_nw | W!P45-R |

| iPad | ip45de | XpD5!FT |

L'API est accessible en HTTP et en HTTPS, préférez la version HTTPS !

Utilisation

Connexion

Pour vous connecter, utilisez la page mon_compte/connexion.php.

Voici les paramètres à envoyer (GET ou POST) :

| Paramètre | Valeur |

|---|---|

| newnom | Le pseudo de l'utilisateur. |

| stamp | Le timestamp (le nombre de secondes depuis le 1er janvier 1970) à l'heure où la requête est envoyée. |

| hash | Un hash MD5 sous la forme : md5(pseudo + motDePasse + "OpX234" + stamp) OpX234 est un salt. |

Vous renconterez potentiellement une erreur vous demandant de remplir un captcha, avec un lien vers l'image, et une balise params_form, qu'il faudra ajouter aux paramètres de la première requête, ainsi que le paramètre code avec la valeur du captcha.

Important : n'ouvrez pas le lien du captcha dans votre navigateur si vous êtes connecté à votre compte JVC ; un captcha différent est renvoyé selon la présence du cookie wenvjgol (qui ne doit PAS être présent pour afficher un captcha de l'API, sinon vous aurez systématiquement une erreur de captcha invalide).

En réponse, vous recevez plusieurs informations présentes dans la CDV, mais surtout le cookie wenvjgol, que vous devrez utiliser pour poster sur les forums et utiliser les messages privés.

Pour information, wenvjgol signifie logjvnew à l'envers, et c'est le cookie de session de JVC dont le nom a subi plusieurs transformations au fil des années.

Pour le renvoi de mot de passe, utilisez cette URL (en remplaçant Cisla par le pseudo ou bien l'adresse e-mail) :

https://ws.jeuxvideo.com/cgi-bin/passperdu_ws.cgi?email_pseudo=Cisla

Jeux, astuces, news...

| URL | Description |

|---|---|

| 00.machines_version.xml 00.version_tablette.xml |

Dernière version de l'application, informations sur la publicité, liste des consoles |

| 01.flux_jeux_nouveautes.xml 01.flux_jeux_prochainement.xml |

Listes de jeux |

| 01.jeux/21963.xml 01.jeux/details/21963.xml 01.jeux/videos/21963.xml 01.jeux/screen/21963.xml 03.preview/43689.xml 03.test_complet/9813.xml 01.jeux/news/21963.xml 05.jeu_astuce/41030.xml 05.astuce/33258.xml 01.jeux/screen_ast/38024.xml |

Informations sur le jeu (le nombre correspond à l'id) |

| 03.dossier/18270.xml 03.dossier/18270/1.xml |

Un dossier : 18270 est l'id du dossier, 1 est la page (si vous n'en mettez pas, vous avez le sommaire) |

| 02.flux_news.xml 02.flux_news-4.xml |

La liste des dernières news. Dans le deuxième exemple, en ajoutant le nombre 4, vous retournez 4 jours en arrière (ça peut aller jusqu'à 9) |

| 03.flux_articles_tests.xml 03.flux_articles_tests-4.xml 03.flux_articles_apercus.xml 03.flux_articles_apercus-4.xml 03.flux_articles_dossier.xml 03.flux_articles_dossier-4.xml 04.flux_videos_cliq.xml 04.flux_videos_cliq-4.xml 04.flux_videos_gaming.xml 04.flux_videos_gaming-4.xml 04.flux_videos_autres.xml 04.flux_videos_autres-4.xml 05.flux_astuces.xml 05.flux_astuces-4.xml 04.flux_videos_chroniques.xml 04.flux_videos_chroniques-4.xml 04.flux_toutes_les_videos.xml 04.flux_toutes_les_videos-4.xml |

Même chose pour les derniers articles, tests, astuces et aperçus |

| 02.news/1234.xml 02.news_screen/1234.xml |

Voir une news (le nombre correspond à l'id) |

| ean.php?ean=0045496830144 | Voir le jeu associé au code-barre (EAN) 0045496830144 |

| forums_index.xml | Liste des forums généraux |

| search_n/mario search/mario search_sug/mario search_forums/mario search_forums_sug/mario |

Effectuer une recherche dans le nom des jeux ou des forums |

| tab_suggest_blocs.xml tab_suggest_forums.xml |

À compléter |

| cgi-bin/liste.cgi | À compléter |

Forums

Pour les forums, les URL sont les mêmes que pour JVC, à part que :

- Le .htm est transformé en .xml

- Le www.jeuxvideo.com est remplacé par un ws.jeuxvideo.com

- La chaîne de caractères à la fin de l'URL (comme blabla-15-18-ans ou nom-du-topic) est remplacée par un 0 (sauf pour la recherche).

Par exemple :

http://www.jeuxvideo.com/forums/0-50-0-1-0-1-0-blabla-15-18-ans.htm

Devient :

https://ws.jeuxvideo.com/forums/0-50-0-1-0-1-0-0.xml

Exemples d'URL :

| URL | Description |

|---|---|

| https://ws.jeuxvideo.com/forums/0-50-0-1-0-1-0-0.xml | La liste des sujets |

| https://ws.jeuxvideo.com/forums/0-50-0-1-0-1-2-cactus.xml | Rechercher « cactus » dans le titre des topics |

| https://ws.jeuxvideo.com/forums/1-50-1-1-0-1-0-0.xml | Un topic |

| https://ws.jeuxvideo.com/forums/3-50-0-1-0-1-0-0.xml | Formulaire pour créer un topic |

| https://ws.jeuxvideo.com/forums/3-50-128244545-1-0-1-0-0.xml | 10 derniers messages d'un topic + formulaire |

| https://ws.jeuxvideo.com/forums/5-50-128244545-1-0-1-0-0.xml | Formulaire de réponse à un topic |

| https://ws.jeuxvideo.com/cgi-bin/jvforums/forums.cgi | Envoyer un message (avec les données POST) |

| https://ws.jeuxvideo.com/profil/cisla.xml | Voir une CDV |

Pour envoyer un message ou créer un topic : aux données de formulaires qui vous sont communiquées dans la balise params_form, vous devez ajouter le paramètre yournewmessage qui contient le message et newsujet qui contient le titre du topic (si vous créez un nouveau topic). Vous devez ensuite attendre une seconde avant d'envoyer les données POST à la page forums.cgi. En cas de captcha à gérer, vous devez répéter l'opération à partir des informations qu'on vous envoie en réponse, avec la solution du captcha en paramètre code.

Vous devez être connecté (envoyer le cookie coniunctio) pour récupérer et envoyer un formulaire.

Le même formulaire peut aussi bien être envoyé au forums.cgi de ws.jeuxvideo.com qu'à celui de www.jeuxvideo.com, ce qui vous permet de choisir entre apparaître « via mobile » ou non. Les données POST à envoyer sont donc les mêmes sur toutes les versions de JVC.

Messages privés

L'id de l'utilisateur mentionnée ci-dessous correspond à la partie du cookie coniunctio qui se trouve avant le premier "$".

Une fois connecté, vous devez envoyer le cookie coniunctio à chaque requête.

| URL | Description |

|---|---|

| jvmp.xml | Dernière version de l'application, liste des consoles et des smileys, lien vers la charte, pub activée ou non |

| messages-prives/connexion_ws.php | Les paramètres sont les mêmes que pour la connexion depuis mon_compte/connexion.php, décrite plus haut. Cependant, la réponse XML contient quelques informations supplémentaires à propos des MP. |

| messages-prives/boite-reception_ws.php | Permet de connaître le contenu de la boîte de réception. Paramètre à envoyer :

|

| messages-prives/envoyes_ws.php | Permet de connaître la liste des messages envoyés. Paramètre à envoyer :

|

| messages-prives/message_ws.php | Permet de lire le contenu d'un message privé. Paramètres à envoyer :

|

| messages-prives/nouveau_ws.php | Permet d'envoyer un nouveau message privé. Paramètres à envoyer :

Il se peut également que vous ayez à gérer un code de confirmation. |

| messages-prives/repondre_ws.php | Permet de répondre à un message privé. Paramètres à envoyer :

Il se peut également que vous ayez à gérer un code de confirmation. |

| messages-prives/suggest_pseudo_ws.php | Liste quelques pseudos qui commencent par ce que l'utilisateur est en train de taper. Paramètres à envoyer :

|

| messages-prives/indesirable_ws.php | Liste les utilisateurs ajoutés en indésirable. Paramètres à envoyer :

|

| messages-prives/add_indesirable_ws.php | Permet d'ajouter un utilisateur dans les indésirables. Certaines données nécessaires pour former la requête doivent être récupérés avec info_alerte_ws.php. Paramètres à envoyer :

|

| messages-prives/del_indesirable_ws.php | Permet d'enlever un utilisateur des indésirables. Paramètres à envoyer :

|

| messages-prives/info_alerte_ws.php | Permet de connaître les informations qui permettront de faire une DDB ou une mise en indésirable sur un message. Paramètres à envoyer :

|

| messages-prives/alerte_ws.php | Permet d'effectuer une DDB (ce qui est inutile, étant donné qu'elles ne sont jamais traitées). Certaines données nécessaires pour former la requête doivent être récupérés avec info_alerte_ws.php. Paramètres à envoyer :

|

| messages-prives/connexion_valid_ws.php | Permet d'afficher le nombre de messages non-lus ainsi que l'URL de l'avatar. Paramètres à envoyer :

|

| messages-prives/add_destinataire_ws.php | Permet d'ajouter un destinataire à un message privé. Paramètres à envoyer :

|

| messages-prives/del_message_ws.php | Permet de supprimer un message privé. Paramètres à envoyer :

|

Ancienne rétro-ingéniérie

Décompilation

Cette section concerne la décompilation de l'application Android de JVC sous Linux.

Pour décompiler l'application JVC, commencez par récupérer le fichier APK ici (version 2.5). Ensuite, décompressez-le avec 7-Zip :

$ 7z x com.jeuxvideo-2.5.apk

Puis, transformez le .dex en .jar à l'aide de l'utilitaire dex2jar :

$ dex2jar classes.dex

Ensuite, vous pouvez ouvrir le .jar dans jd-gui, qui s'occupera de décompiler les fichiers :

$ jd-gui classes-dex2jar.jar

Déobfuscation

En parcourant le code source, vous verrez des choses de ce genre à la place des chaînes de caractères :

this.g.getString(2131230723)

Cela correspond à des chaînes de caractères stockées dans un fichier séparé, resources.arsc. Pour en extraire le contenu, nous allons utiliser l'utilitaire apktool :

$ apktool d com.jeuxvideo-2.5.apk strings

Ensuite, vous pourrez trouver dans le fichier strings/res/values/strings.xml la liste des chaînes de caractères associées à leurs variables, et dans strings/res/values/public.xml, la liste des variables associées aux nombres (en hexadécimal) comme 2131230723 que vous voyez dans le code décompilé. Ce n'est pas très pratique mais je n'ai pas trouvé d'outil qui modifie directement le code décompilé pour y intégrer les valeurs du resources.arsc (mais je n'ai pas beaucoup cherché non plus).

Ce n'est pas tout. À partir de la version 2.0.3 de l'application JVC, et pour toutes les version de l'application JVC MP, vous pourrez également voir dans le fichier strings.xml des variables telles que :

<string name="md5_a">290B2FB20CFD682C120BBBFFFE5928D9</string>

Ces chaînes de caractères (des URL et quelques salts) sont obfusquées. Après avoir lu un peu de code, j'ai trouvé comment les restituer. Voici un bout de Python qui montre comment faire :

from Crypto.Cipher import AES

from passlib.utils.pbkdf2 import pbkdf2

cle = 'package android.content'

cle = AES.new(pbkdf2(cle, cle, 10, 128/8, 'hmac-sha1'))

string = '290B2FB20CFD682C120BBBFFFE5928D9'

string = cle.decrypt(string.decode('hex'))

print repr(string[:-ord(string[-1])])

Modifiez la clé selon l'application que vous décompilez:

- Pour l'application Jeuxvideo.com (version >= 2.0.3), c'est package com.jeuxvideo.activity

- Pour l'application Jeuxvideo.com (version >= 2.5), c'est package android.content

- Pour l'application Jeuxvideo.com MP (version >= 1.0), c'est package com.jeuxvideomp.activity

L'application pour tablettes n'est pas concernée par ce mécanisme d'obfuscation.

Liens externes

- API sur Wikipédia

- Lien du topic sur JVC pour poser vos questions

- L'application Android

- L'application Android des MP

- L'application iPhone

- L'application iPhone des MP

- L'APK de l'application Android :

- L'APK de l'application Android des MP :

- L'APK de l'application Android tablette :